Voici l'explication de la manipulation que nous allons effectuer pour cracker un réseau wifi.

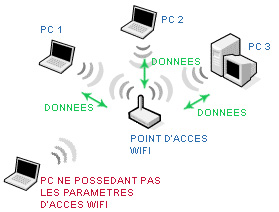

Tout d'abord voici une mise en situation avec la représentation d'un réseau wifi :

Chaque ordinateur échange des données avec le point d'accès wifi,

ces données sont cryptées via une clé.

Plusieurs types de cryptage par clé existent,

les deux plus répandus sont le cryptage par clé WEP et le cryptage par clé WPA.

Dans ce tutoriel nous allons cracker une clé WEP, les cryptages WPA sont très difficiles à cracker

car vous devez utiliser un crack par liste de mots (dictionnaires), et cela peut être très très long car le

programme doit tester chaque mots contenu dans cette liste manuellement.

Sous entendu aussi que la clé WPA doit être un mot et non une suite illogique de lettres et de chiffres.

Passons plutôt au cryptage WEP,

qui est lui plus facile étant donné une faille présente dans les packets ARP

(données de type ARP qui transitent entre le point d'accès wifi et un pc).

Voici l'exemple d'une clé WEP que l'on aura à trouver pour pouvoir se connecter sur le point d'accès :

Elle sera du type : FF:0E:0F:92:28:16:57:5B:F5:55:76:3A:DE

Note : pour se connecter via windows on entrera la clé de cette manière : FF0E0F922816575BF555763ADE

Pour trouver cette clé nous allons devoir aller à la pêche aux données du type ARP,

nous utiliserons un donc un sniffer qui s'appelle airodump pour capturer ces données

qui transitent sur le réseau wifi.

Mais pour capturer assez de données ARP, il faut que le point d'accès wifi soit quelque peut stimuler.

Nous allons donc le faire "parler" en lui injectant des données via le wifi grace à aireplay.

Cette injection de packet ARP va générer des IVS, très important car c'est le nombre d'IVS capturé qui va nous permettre de cracker la clé WEP, compter environ 40 000 IVS pour un clé WEP.

En utilisation normale vous pouvez obtenir jusqu'a 300 IVS par seconde.

Soit environ 3 minutes pour obtenir assez d'IVS pour cracker la clé WEP.

Une fois que l'on aura assez de données capturer,

on pourra alors exploité la faille de ce protocole de communication.

A l'aide de l'outil aircrack nous allons lancer une analyse des données qui permettra d'obtenir la clé.